Хакеры могут контролировать смартфоны через поддельные детали

Исследования подтвердили, что взлом любого смартфона возможен с помощью поддельных деталей

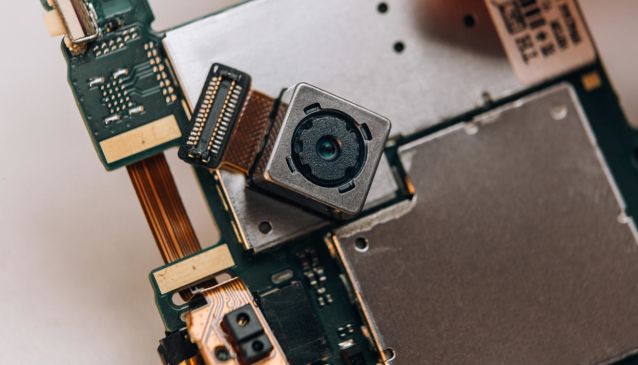

Даже защищённые с использованием самых современных технологий смартфоны периодически требуют ремонта. Нередко выходит из строя и электронная начинка гаджетов, тоже приводя к необходимости обращаться в сервис. Однако отремонтированный смартфон может содержать не слишком приятные сюрпризы для своего владельца – например, установленные злоумышленниками модули. Миниатюрные микроконтроллеры, заметить которые вряд ли получится у неопытного пользователя, контролируют ввод данных через сенсорный экран, позволяют удалённо пользоваться камерой и даже отправлять сделанные фото по сети.

Проверка безопасности смартфонов

Ситуация с получением доступа посторонними людьми к смартфону была смоделирована с помощью телефона Huawei Nexus 6P и планшетного компьютера LG G Pad 7.0. Для чистоты эксперимента обе участвующие в испытаниях модели имеют разные контроллеры экрана – той детали, в которую внедрялся следящий модуль. Небольшие контроллеры соединялись с дисплеями гаджетов и шиной 12C, с помощью которой осуществляется взаимодействие драйверов и отдельных деталей.

После получения доступа к шине исследователи показали несколько вариантов развития ситуации:

- Имитацию касания пальца пользователя к экрану.

- Удалённую установку мобильных приложений (с временным отключением экрана и сенсора, позволяющим скрыть от владельца устройства свои действия).

- Запись нажатий пользователя при вводе пароля (одна из главных функций для взломщиков).

Получение контроля над камерой позволило хакерам-исследователям сделать фото и переслать его на указанную электронную почту. Эта же группа исследователей в рамках проекта продемонстрировала ещё один способ атаки чужих смартфонов. Он работает благодаря уязвимости в драйверах, позволяющей контролировать ядро операционной системы.

Возможности хакеров

После проверки смартфонов на платформе Андроид, исследователи заявили, что с помощью таких же микроконтроллеров способны получить доступ к любым гаджетам – от моделей с iOS до планшетов-трансформеров с ChomeOS («хромобуков»). Также они сообщают, что размеры встраиваемых с целью слежения модулей при желании можно уменьшить в несколько раз. Ведь участвовавшие в испытаниях детали нельзя назвать незаметными – но, если такая необходимость появится, создание следящих чипов не займёт много времени.

Возможности передачи смартфонами информации проверяются и другими исследователями. Так, например, одна из групп инженеров смогла использовать встроенный гироскоп и вибромотор в качестве микрофона. А ещё один коллектив создал специальную программу, способную распознавать передаваемую информацию, полученную с помощью записи звука включённого HDD. Смартфонное приложение обрабатывает аудиозапись работы жёсткого диска и преобразует её в данные. Предполагается, что эта возможность позволит хакерам получать доступ к сведениям на компьютере, даже без взлома операционной системы.

Ремейк Black Mirror: небезызвестный и атмосферный готический хоррор

Если вам по вкусу старые готические замки, персонажи с собственными скелетами в шкафу, семейные разборки вкупе с загадками, головоломками, мистикой и безумием, то этот приключенческий хоррор определённо придётся вам по душе!

Почему не стоит использовать сторонние клавиатуры с устройствами Apple?

Больше тридцати миллионов пользователей пострадали

Как посмотреть ролик в обратном режиме в iMovie?

Несколько хитрых советов и не только

Простые секреты Google Chrome

Какие полезные функции могут удивить?

Почему не стоит использовать сторонние клавиатуры с устройствами Apple?

Больше тридцати миллионов пользователей пострадали

Следующее "крупное" обновление для iPhone - Реверсивные Эмодзи

Общаться с помощью эмодзи станет проще

Как узнать самое энергопотребляемое приложение на iPhone?

Простая инструкция для владельцев Apple

Новый Huawei P-серии станет настоящим фото-тяжеловесом

Ожидается целых 3 основных камеры