В чем уязвимость протокола WPA2?

Внезапно интернет взорвался информационными сообщениями о небезопасности сетей Wi-Fi. Где же притаилась угроза?

В момент подключения устройства к сети происходит передача сигнала – именно его могут перехватить хакеры из-за внезапно обнаруженного слабого места протокола WPA2. На самом деле, информация об эксперименте, демонстрирующем уязвимость системы, должна была получить огласку только 1 ноября, во время конференции ACM CCS. Однако совет US-CERT раньше запланированного времени поставил в известность 100 организаций, сообщив, что обнаруженные уязвимости могут быть использованы для дешифрации трафика, перехвата данных и прочих хакерских вмешательств. Как и было обещано в сообщении, 16 октября информация получила широкую огласку.

Как сообщает один из исследователей, которые занимаются проблемой, подключение к сети происходит в 4 этапа (так называемое «четырехстороннее рукопожатие»), в ходе которых создается ключ шифрования трафика. На третьем из четырех этапов ключ может запрашиваться несколько раз – это создает возможность его повторного использования, что полностью сводит на «нет» усилия по шифрованию.

Информация об эксперименте KRACK, подтверждающем наличие слабого места, должна была появиться на специально созданном сайте. Уязвимости уже получили ряд персональных идентификаторов, а крупные компании, поставляющие точки доступа компаниям-гигантам и правительственным объектам уже получили патчи, которые помогут устранить уязвимость.

К сожалению, учитывая размах распространения сетей Wi-Fi, большая часть точек доступа скорее всего не скоро получит обновление безопасности, а некоторые не получат вовсе. Это ставит под угрозу данные огромного количества людей и сам факт существования протокола WPA2.

Ремейк Black Mirror: небезызвестный и атмосферный готический хоррор

Если вам по вкусу старые готические замки, персонажи с собственными скелетами в шкафу, семейные разборки вкупе с загадками, головоломками, мистикой и безумием, то этот приключенческий хоррор определённо придётся вам по душе!

Почему не стоит использовать сторонние клавиатуры с устройствами Apple?

Больше тридцати миллионов пользователей пострадали

Как посмотреть ролик в обратном режиме в iMovie?

Несколько хитрых советов и не только

Простые секреты Google Chrome

Какие полезные функции могут удивить?

Как создать локальную сеть между двумя компьютерами?

Инструкция

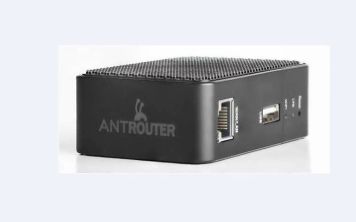

R1-LTC: новый Wi-Fi-роутер с функцией майнинга

Майнинг криптовалюты Litecoin и других монет с помощью Wi-Fi-роутеров все больше набирает обороты.

Контроль трафика интернета на компьютере

Как контролировать и регулировать трафик на компьютере? В этом вам поможет наша статья.

Недоразумение с роутером Xiaomi: а где же 3G

3G в названии роутера вызвало недопонимание у покупателей